UNIVERSIDAD PERUANA DE CIENCIAS APLICADAS P R O Y E C T O Arquitectura de computadoras y Sistemas Operativos Grupo 03 F I N A L

A presentation at Presentación Final de Arquitectura de PCs y SO - UPC in July 2024 in by Maribel Maza

UNIVERSIDAD PERUANA DE CIENCIAS APLICADAS P R O Y E C T O Arquitectura de computadoras y Sistemas Operativos Grupo 03 F I N A L

DOCENTE: Páucar Amado, Eduarth Jorge INTEGRANTES: Ampa Flores, Flor Betzabeth (202416748) Duran Valverde, Carlos Brayan (202416947) Machaca Ruiz, Luis Alberto (202417717) Maguiña Maldonado Jean Pierre (202417215) Maza Auccatinco, Maribel (202417321) Rojas Chuman, Cristhian Junior (202416874)

Student Outcomes La integración de la arquitectura de computadoras y sistemas operativos en la arquitectura empresarial asegura que las soluciones tecnológicas cumplan con los requisitos, facilitando el desarrollo de procesos empresariales. Implementar sistemas operativos adaptados a nuevas soluciones y generar recomendaciones basadas en modelos de negocio es lo que abarcamos en este Proyecto Final. También, nos permite reconocer responsabilidades éticas y profesionales, considerando el impacto global, económico, ambiental y social de las soluciones de ingeniería. Este enfoque satisface las necesidades de información y expectativas de los interesados, siguiendo un ciclo de vida de infraestructura y software.

CASO DE ESTUDIO PRESENTACIÓN En el contexto actual de crecientes amenazas cibernéticas, la seguridad de la información se ha convertido en una prioridad crítica para las organizaciones. Este informe tiene como objetivo presentar Kali Linux como una herramienta integral para fortalecer la postura de seguridad de las empresas. Al proponer la implementación de Kali Linux, no solo buscamos mejorar la capacidad de respuesta ante posibles ciberataques, sino también promover una cultura proactiva de seguridad cibernética dentro de la organización.

Ciberseguridad: Perú registra más de 123 ataques de malware por minuto, según informe De acuerdo con el estudio, los ciberataques en la región han variado mucho durante la pandemia. Entre enero y septiembre de 2020, se produjo un aumento de 64% en el bloqueo de ataques con malware. Le siguió un descenso del 39% entre septiembre de 2020 y enero de 2022, cuando la actividad maliciosa volvió a los niveles previos a la pandemia. Considerando los primeros ocho meses de 2022, se registró un total de 817 millones de intentos de ataques en América Latina, lo que representa 2.366 bloqueos por minuto. Fuente : Ciberseguridad: Perú registra más de 123 ataques de malware por minuto, según informe https://elcomercio.pe/tecnologia/actualidad/ciberseguridad-peru-registra-mas-de-123-ataques-de-malware-por-minuto-segun-informe-espana-mexico-colombia-noticia/?ref=ecr

Ticketmaster habría sufrido un hackeo que compromete la información de 560 millones de personas Ticketmaster, la famosa compañía estadounidense encargada de la venta y distribución de entradas a diversos eventos, habría sufrido un hackeo que expone la información personal de 560 millones de usuarios. Ante esta situación, expertos en ciberseguridad sugieren a las personas tomar medidas urgentes para proteger sus cuentas. Hasta el momento, la compañía aún no ha confirmado ni negado este supuesto ataque cibernético a su base de datos. Fuente : Ticketmaster habría sufrido un hackeo que compromete la información de 560 millones de personas https://larepublica.pe/tecnologia/actualidad/2024/05/30/ticketmaster-habria-sufrido-un-hackeo-que-compromete-la-informacion-de-560-millones-de-personas-1799730

CASO DE ESTUDIO CONSULTORA DE SEGURIDAD INFORMÁTICA La “Consultora Open” ofrece servicios de evaluación de vulnerabilidades, pruebas de penetración y asesoramiento en seguridad cibernética a una amplia gama de clientes, incluidas empresas de los sectores financieros, gubernamentales y tecnológicos

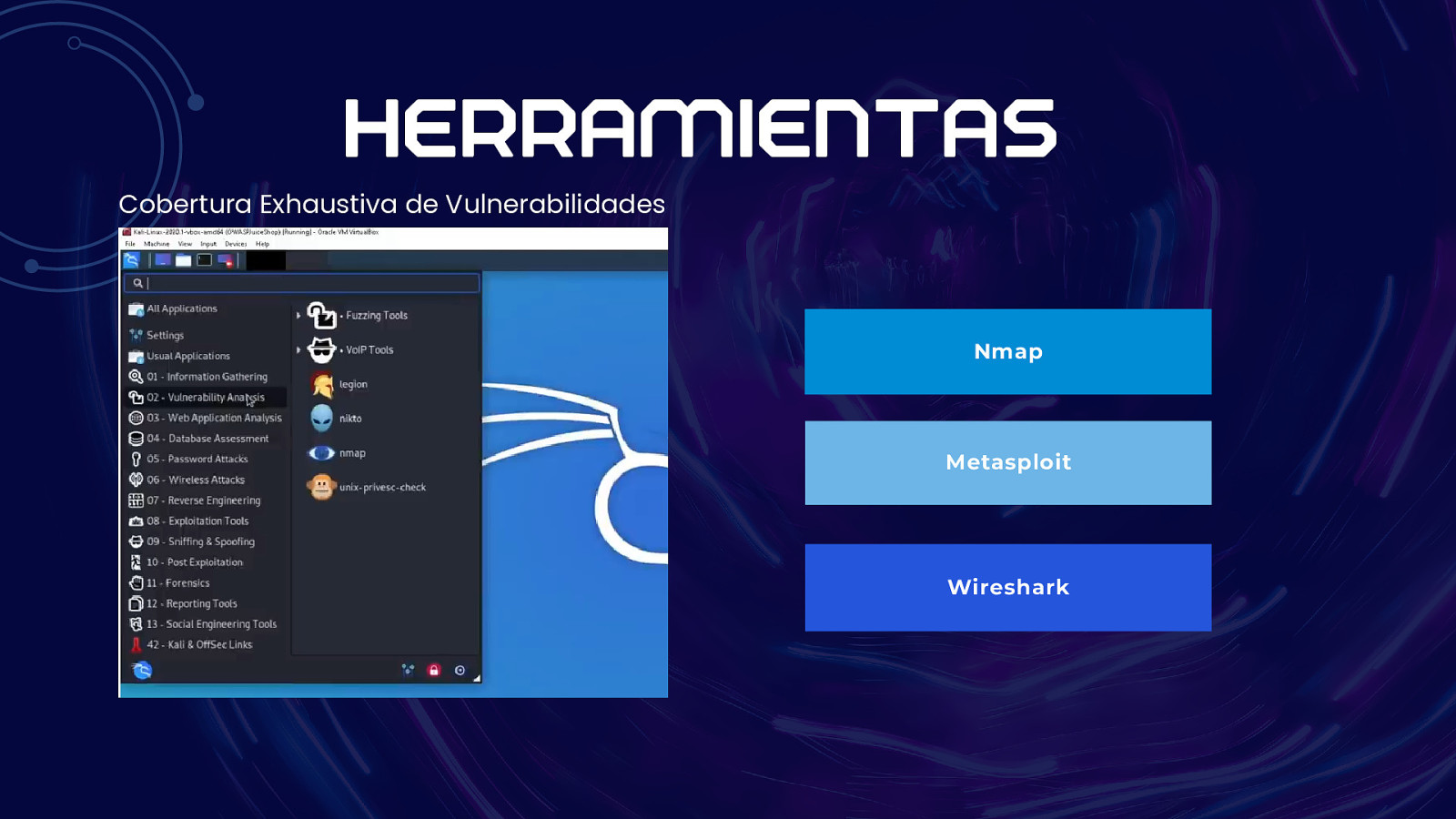

SOLUCIÓN IMPLEMENTADA 1. Utilizar herramientas como Nmap para el escaneo de redes y descubrimiento de dispositivos. 2. Ejecutar pruebas de fuerza bruta y explotación de vulnerabilidades con Metasploit. 3. Realizar análisis forense digital con herramientas como Autopsy y Sleuth Kit. 4. Implementar técnicas avanzadas de hacking ético para simular ataques y evaluar la resistencia de los sistemas de sus clientes. Resultados y Beneficios: 1. Mayor Eficacia en las Pruebas de Penetración 2. Mejora en la Calidad de los Informes de Seguridad

Analisis

KALI LINUX VENTAJAS Y DESVENTAJAS Ventajas Desventajas

UBUNTU VENTAJAS Y DESVENTAJAS Ventajas Desventajas

WINDOWS VENTAJAS Y DESVENTAJAS Ventajas Desventajas

CENT OS VENTAJAS Y DESVENTAJAS Ventajas Desventajas

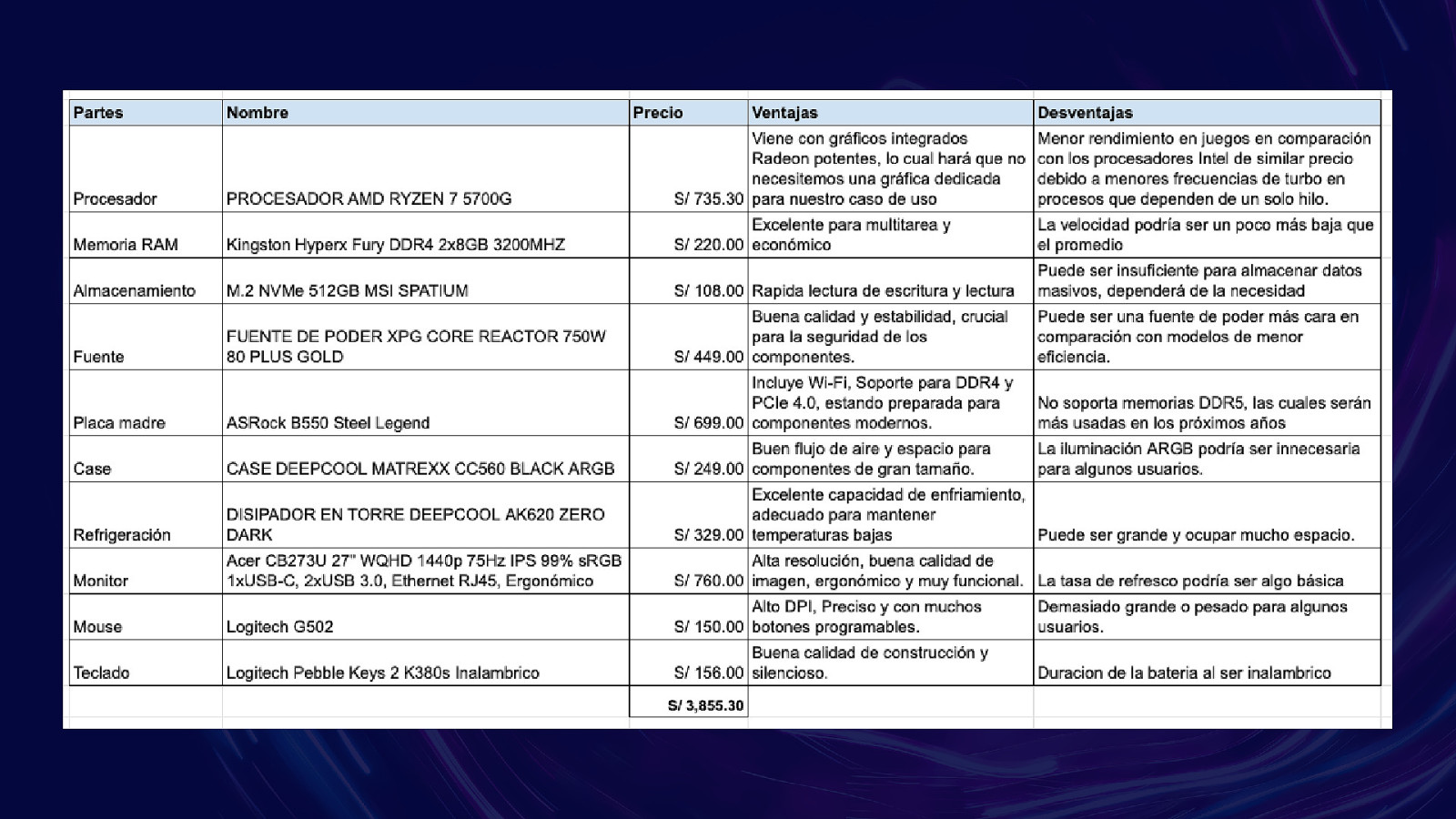

HARDWARE COMPONENTES DE

FACTORES ENCONÓMICOS, SOCIALES Y AMBIENTALES enconómicos sociales ambientales Costo de Implementación Educación y Conocimientos Técnicos Consumo de Energía Ahorro en Hardware Aceptación del Personal Reutilización de Hardware

CAPÍTULO 04: INSTALACION Y CONFIGURACION DE KALI LINUX Enlace de video de Instalación completa de SO Kali Linux: Enlace de video de Instalación completa de SO Kali Linux:

BUENAS PRÁCTICAS 1. Acceso Restringido Usuarios Limitados Control de Acceso 2. Entorno Aislado Máquinas Virtuales Redes Seguras 3. Actualizaciones Regulares Sistema y Herramientas Parcheo de Seguridad 4. Monitoreo y Auditoría Registros Auditorías

HERRAMIENTAS Cobertura Exhaustiva de Vulnerabilidades Nmap Metasploit Wireshark

SERVICIOS PRINCIPALES 01 02 03 Detección de Configuraciones Incorrectas Identificación de Software Desactualizado Análisis de Vulnerabilidades

ADAPTABILIDAD A DIVERSOS SECTORES

RECOMENDACIONES PARA EL USO DE KALI LINUX EN LA CONSULTORIA Actualización y Mantenimiento Continuos Capacitación Continua del Equipo Personalización de Herramientas y Métodos Evaluaciones Regulares de Seguridad

CONCLUSIONES Eficiencia en Pruebas de Penetración Cobertura Exhaustiva de Vulnerabilidades Bajo Costo de Implementación y Oferta Variada de servicios Personalización de Herramientas y Métodos Fortalecimiento de la Credibilidad y Confianza del Cliente

¡ Muchas gracias ! ARQUITECTURA DE COMPUTADORAS Y SISTEMAS OPERATIVOS, UPC - 2024